La storia dei malware, parte 3: gli anni 2010

Con Internet che ormai pervade qualsiasi aspetto delle nostre vite, essere infettati è semplice come fare un clic (o un tap)

Gli anni 2010 sono stati uno shock culturale un po’ per tutti, data la proliferazione degli smartphone e dei social media. E sono stati uno shock (in questo caso …mentale?) per ogni dispositivo connesso in rete.

I malware di questo decennio, come vedremo, non scherzano. Da ransomware come CryptoLocker e WannaCry fino al famigerato Stuxnet, il codice malevolo scritto da hacker, criminali, e enti governativi sta diventando una vera e propria arma di distruzione.

Il decennio del 2010 ha visto la nascita di moltissimi tipi di malware, il che significa che, purtroppo, non potrò trattarli tutti (perdonatemi). Ma tranquilli, analizzeremo in profondità quelli più distruttivi 😈

Non accettate chiavette USB dagli sconosciuti

Il 2010, oltre a segnare l'entrata nel decennio in cui il mondo sarebbe dovuto finire, segna anche l’anno in cui è stata dispiegata la prima cyberweapon: Stuxnet.

Stuxnet è un worm molto carino in grado di causare danni fisici agli impianti di arricchimento dell’uranio, creato in una collaborazione tra il governo statunitense e israeliano (o almeno così si crede, dato che nessuno dei due l’ha mai ammesso apertamente) per interrompere il programma nucleare dell’Iran.

Come? Attaccando i sistemi SCADA che monitorano e gestiscono gli impianti di arricchimento. Nello specifico, Stuxnet altera il funzionamento dei controllori logici programmabili (PLC) adibiti alla gestione dei processi all’interno dell’impianto, come appunto le centrifughe per preparare il materiale nucleare.

Ma se siete qui è perché vi interessa sapere come funziona Stuxnet, e chi sono io per privarvi di questa conoscenza?

Stuxnet è un malware modulare, ovvero composto di più parti, ognuna con un compito ben definito, che interoperano tra di loro. I moduli sono tre:

un worm 🪱 che esegue tutte le funzioni relative al payload principale dell’attacco, ovvero prendere il controllo dei sistemi SCADA

un file di collegamento 🔗 che esegue automaticamente le copie propagate del worm

un componente rootkit 👾 responsabile di nascondere tutti i file e i processi legati alle funzionalità del malware, per impedirne il rilevamento da parte di sistemi di sicurezza o addetti ai lavori.

In totale, Stuxnet abusa di quattro vulnerabilità zero-day (vulnerabilità sconosciute ai creatori del software per cui non esistono aggiornamenti in grado di correggerle) nei sistemi Windows. Due di queste vengono sfruttate nella parte worm per guadagnare privilegi di amministratore.

Una volta garantitosi i privilegi da amministratore, Stuxnet controlla la presenza di software antivirus e sceglie un processo nel quale iniettarsi per continuare la sua propagazione. Ora che il palcoscenico è pronto, il malware installa un paio di driver e modifica le regole di firewall per impedire di essere bloccato.

Torniamo un attimo ai sistemi SCADA. Questi sono sì formati da computer connessi tra loro, ma questa rete è isolata dal resto del mondo: questa configurazione si chiama air-gapping, e impedisce fisicamente l’accesso dall’esterno alla rete. A Stuxnet serve quindi un modo per propagarsi anche al di fuori di reti pubbliche.

L’unico modo per rompere le barriere virtuali è tramite supporti fisici, in questo caso le chiavette USB. Qui Stuxnet ci riporta indietro nel tempo, comportandosi come i malware degli anni ‘80 che si propagavano tramite floppy 💾

Stuxnet infetta le memorie flash USB (come ad esempio le chiavette) avvalendosi dei privilegi di amministratore ricevuti (rubati?) in precedenza. Questi gli permettono di comunicare direttamente con i driver che, nei PC Windows, gestiscono la lettura e la scrittura delle memorie esterne.

Ora che la chiavetta vittima è stata infettata, serve qualcuno che la trasporti fino al sistema air-gapped e che la inserisca in un computer per continuare il piano di distruzione.

Piano che consiste nel danneggiare sistemi industriali, ad esempio facendo ruotare le centrifughe per l’arricchimento dell’uranio a velocità talmente elevate da distruggerle. La missione di Stuxnet andò a buon fine, rallentando di mesi se non di anni il programma nucleare iraniano.

Non scenderemo nel dettaglio riguardo il funzionamento specifico dei vari moduli perché Stuxnet, da malware brutto e cattivo (oppure bellissimo e fighissimo, dipende dai punti di vista) com’è, merita un post a parte. Se desiderate approfondire (e possiamo approfondire molto, dato che il codice di Stuxnet è stato parzialmente decompilato), fatemi sapere nei commenti ⬇️

È ora di fare backup dei vostri dati (no, seriamente, fatelo subito)

Torniamo a un malware che si diffonde in modo classico: tramite allegati email (e una botnet chiamata Gameover ZeuS… sì, quello Zeus). CryptoLocker è un ransomware che, nel settembre del 2013, seminò il panico tra migliaia di utenti Windows.

Una volta aperto l’allegato infetto, mascherato da file PDF (se vi ricordate, Windows nasconde di default le estensioni), CryptoLocker procede a cifrare alcuni tipi di file presenti sul PC della vittima. La cifratura avviene tramite l’algoritmo di cifratura a chiave pubblica RSA, e rende i file completamente inaccessibili a chi non possieda la chiave privata di decifratura (tranquilli, parleremo di algoritmi di crittografia in un post futuro).

Dopo aver cifrato i file, nello specifico quelli con estensioni relative a Microsoft Office, Open document, immagini e file di Autocad, il malware informa cortesemente l’utente che i suoi file sono ora sotto ricatto, dietro una pagamento pari a 400 dollari.

CryptoLocker, da gentiluomo, agevola il pagamento offrendo due soluzioni di pagamento completamente anonime: tramite voucher prepagato o tramite Bitcoin. Un gentiluomo deve comunque farsi rispettare: CryptoLocker richiede infatti che il pagamento venga eseguito entro 72 o 100 ore, pena la cifratura permanente dei file.

Si stima che in poco più di due mesi CryptoLocker abbia fruttato ai suoi creatori qualcosa come 27 milioni di dollari, o 41.928 Bitcoin. Infatti, nonostante la raccomandazione da parte delle forze dell’ordine di non pagare il riscatto, il 41% delle vittime sono state indotte a pagarlo.

Fortunatamente, nel giugno del 2014, un consorzio costituito da un gruppo di forze dell'ordine (tra cui l'FBI e l'Interpol), da fornitori di software di sicurezza e da diverse università smantellò la botnet che distribuiva CryptoLocker e, il mese seguente, la società di sicurezza olandese Fox-IT riuscì a recuperare un database contenente tutte le chiavi di decifratura.

Se c’è una lezione che possiamo imparare dal CryptoLocker (e dai ransomware in generale), è che creare backup dei propri file è fondamentale. E no, non basta farli sul proprio PC, vanno creati e poi tenuti in cold storage (ad esempio, su un hard disk esterno). Meglio se in più copie.

Il futuro è qui, nel vostro router!

L’Internet of Things, o IoT, è una figata: quant’è bello poter accendere le luci, controllare il riscaldamento, e altro ancora solamente parlando o tramite un’applicazione mobile? Il futuro è qui! Ora!

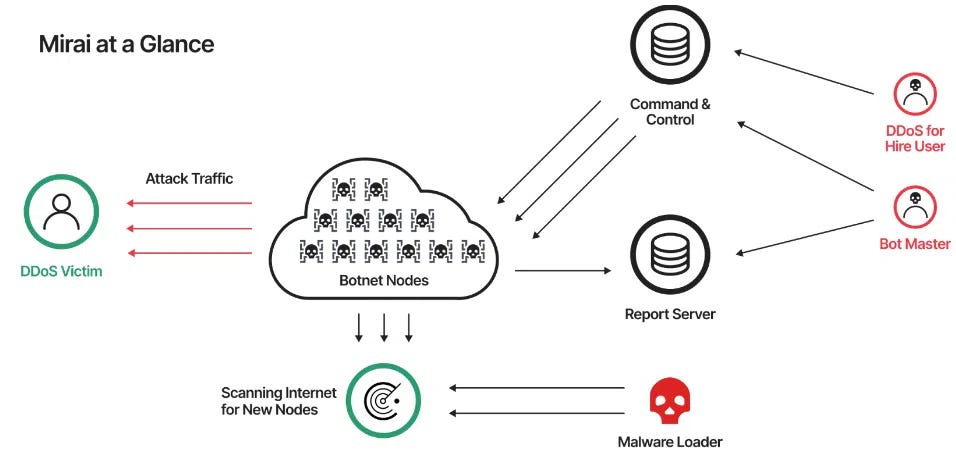

Letteralmente. Mirai, che dal giapponese si traduce come “futuro”, trasforma i dispositivi IoT con sistema operativo Linux (spoiler: quasi tutti) in bot, e li aggiunge alla sua enorme botnet.

Il malware, originariamente creato per effettuare attacchi DDoS rivolti ai server Minecraft, scandisce l’Internet per trovare indirizzi IP corrispondenti a dispositivi IoT (vi sorprenderà, ma di dispositivi connessi a Internet senza alcuna protezione ce ne sono moltissimi, provate a fare un po’ di Google dorking).

Una volta identificato un dispositivo da vulnerabile, come un router, Mirai prova a forzare le credenziali di login utilizzando username e password di default (per questo è importante cambiarli 😉) e lo infetta.

I dispositivi infetti rimangono tali finché non vengono riavviati: a quel punto, se username e password di default vengono cambiati, il dispositivo sarà libero dalle catene di Mirai. Questa è l’unica debolezza del malware, ma individuarlo è difficile, e gestire ogni dispositivo singolarmente lo è ancora di più.

Lo scopo finale di Mirai è quello di sferrare attacchi DDoS tramite una botnet formata da dispositivi infetti. Nel solo 2016, il malware è stato protagonista di molteplici attacchi, alcuni dei quali in grado di mettere offline servizi come GitHub, Twitter, Reddit, Netflix, Airbnb, e il web host OVH.

Il codice sorgente di Mirai è open source, il che significa chiunque può modificarlo e renderlo ancora più cattivo. Esistono decine di versioni differenti di Mirai, e il suo regno di terrore continua pure ora.

…non ci resta che piangere

Chiudiamo questo capitolo sulla storia dei malware con uno dei più distruttivi ransomware mai creati: WannaCry.

WannaCry è responsabile di un cyberattacco globale che, nel maggio del 2017, ha colpito più di 300 mila computer Windows, cifrandone i dati e richiedendo un riscatto di 300-600 dollari. In tutto, causando danni per milioni, se non miliardi, di dollari.

Il ransomware sfrutta una vulnerabilità presente nei sistemi operativi Windows chiamata EternalBlue, conosciuta alla sola NSA prima che i criminali dietro a WannaCry riuscissero a sottrargliela.

Anche WannaCry, come gli altri malware che abbiamo visto in questo post, ha un funzionamento abbastanza complesso (del resto, rispecchiano la crescente complessità dei sistemi che vanno ad attaccare).

Innanzitutto, il malware scandisce le reti in cerca di computer vulnerabili. Una volta individuati, utilizza l’exploit EternalBlue per accedervi, e poi lo strumento DoublePulsar per installarsi e replicarsi.

EternalBlue è una vulnerabilità zero-day, scoperta dalla NSA ma mai divulgata. Il software che ne abusa, e che dà all’exploit il nome, attacca l’implementazione Microsoft del protocollo Server Message Block.

Come si fa a fermare una minaccia così pervasiva, dato che non esiste nemmeno una patch per correggere la vulnerabilità che va a sfruttare?

La risposta è nel malware stesso. WannaCry mette in atto il suo piano distruttivo solo se non riesce a connettersi con il dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com (nome fantastico). Armato di questa conoscenza, il ricercatore Marcus Hutchins registrò il dominio e fermò la prima versione di WannaCry che stava in quel momento imperversando.

Prima versione? Sì, perché nei mesi successivi si fecero vive versioni alternative di WannaCry, con payload e kill switch differenti. Fortunatamente, ognuna di queste venne neutralizzata grazie all’egregio lavoro dei ricercatori 🔬

Chi è il responsabile di WannaCry? Non si hanno nomi nello specifico, ma pare che sia stato un gruppo sponsorizzato dalla Corea del Nord a rubare il software per EternalBlue e a creare il malware (e non solo questo, il governo nordcoreano è coinvolto in moltissimi cyberattacchi, alcuni dei quali attivi tutt’ora).

Prossimamente, su The Digital Lockpick…

Siamo quasi giunti al termine della nostra avventura. Ma non disperate, vi attende ancora un episodio, in cui analizzeremo lo scenario del malware attuale. Nonostante avremmo da analizzare “solamente” 4 anni di storia, c’è molto di cui discutere.

Come sempre, vi invitiamo a iscrivervi, a lasciare un commento (potete scrivere qualsiasi cosa, non ci offendiamo) e, se volete, a mandarmi un messaggio diretto tramite Substack 📝

Fino ad allora,

HACK THE PLANET!